データレベルのセキュリティ管理は通常、 Microsoft Entra ID のセキュリティグループ等と関連し、Power Platform を推進しているチームの権限だけでは行えず、インフラセキュリティチームとの連携が必要になるケースがあります。

この場合、すぐに作業を完了させることが難しく、様々なプロセスを経て環境に設定を適用させる必要がありむしろ工数がかかってしまう場合があります。

今回は、 Power Platform の運用を行う組織の方が、IT部門と独立してリソースの利用権限、データセキュリティの権限までを運用する方法についてご紹介します。

目次

前提の理解

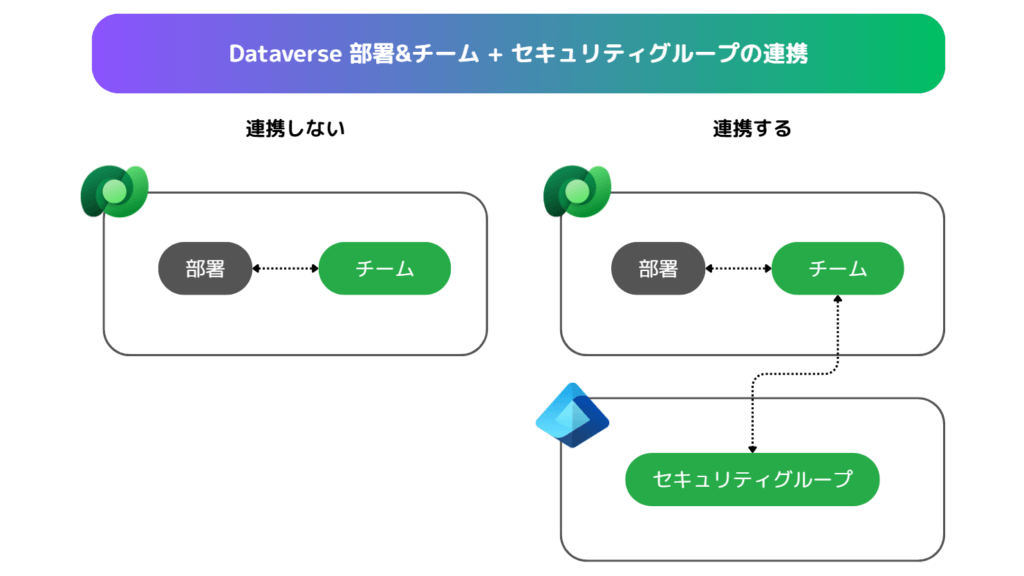

Dataverse の部署は、チームに連携しており、そのチームは Microsoft Entra ID のセキュリティグループと連携することができます。この方法を使えば、セキュリティグループがメンテナンスされたら自動的にセキュリティロールによる権限も更新されるのでとても良い方法かと思います。

Dataverse の Teams – Power Platform | Microsoft Learn

しかし前述の通り、一般的にはセキュリティグループの作成権限はIT部門の限られた人にしかなく、Power Platformの運用を行っているチームからするとコントロールするのが難しい場合があります。

そのため、 Power Platform の世界のみでデータセキュリティ部分についても完結して運用したいという要望があります。

これは、 Microsoft Entra ID や Microsoft 365 管理センターを利用せず、 Power Platform のシステム管理者の権限があれば、データに対するセキュリティ権限の運用まで行うことを指します。

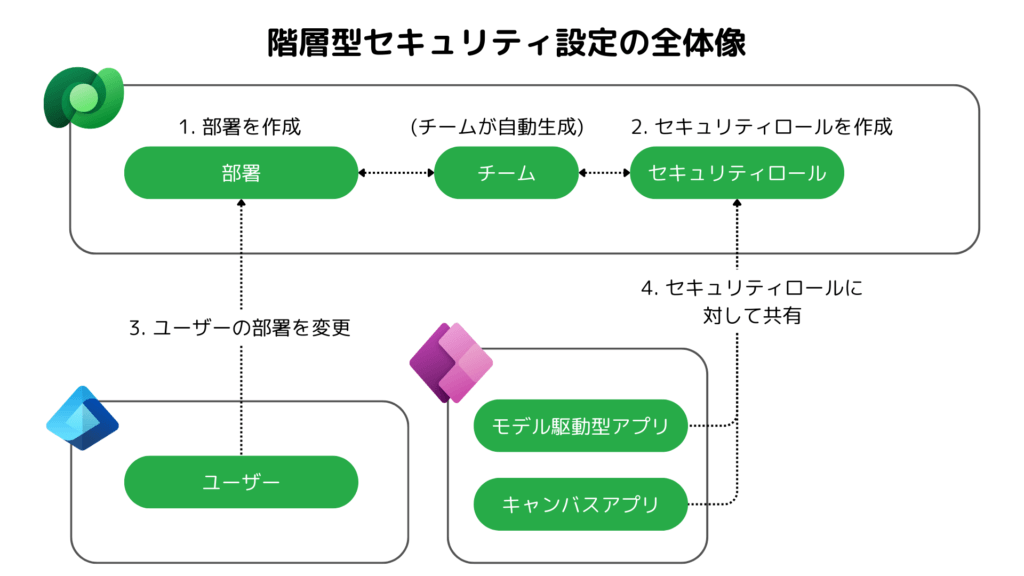

Power Platform はそのようなケースにも対応できる、階層型の部署をデザインし、その部署に属すると自動的にセキュリティロールを割り当てまでしてくれる機能があります。

この仕組みをしっかり理解して効率的な組織階層 x セキュリティロールの活用をしましょう!

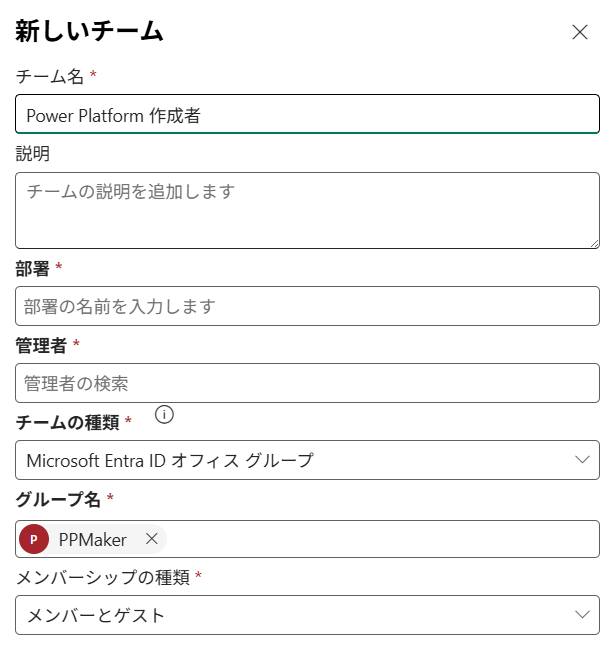

Entra ID の権限無しでも、Teams でチャネルを作成することができる場合では、Entra ID オフィスグループと連携させる方法もあります。こちらを利用すると、Teams のチームのユーザーと連動させることができます。

Power Platform のみでのセキュリティロールの運用イメージ

階層型セキュリティ設定は以下のように行います。

部署

部署とセキュリティロールの関係

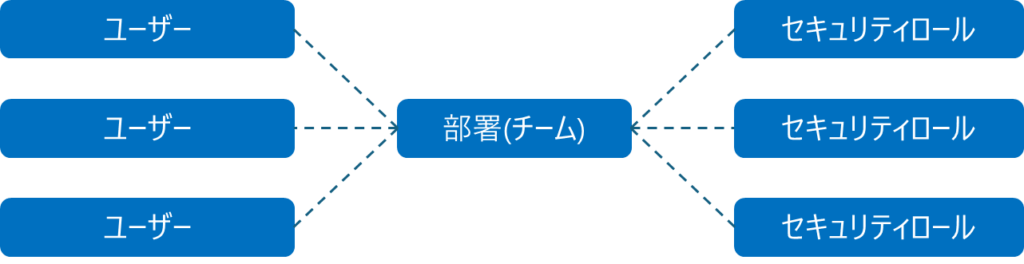

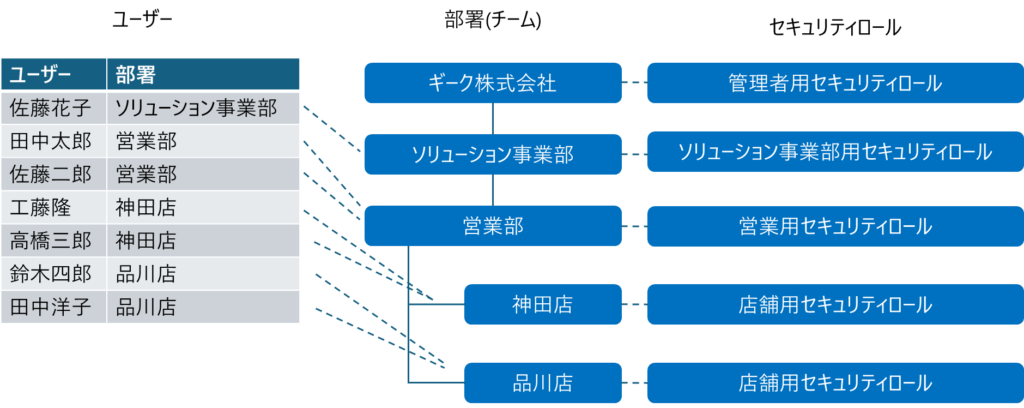

ユーザーは以下のように部署でまとめられています。また、セキュリティロールを部署(チーム)に割り当てることができます。

かっこでチームとしているのは、部署を作成すると同時にチームが自動作成されます。このチームに対してセキュリティロールを割り当てるからです。

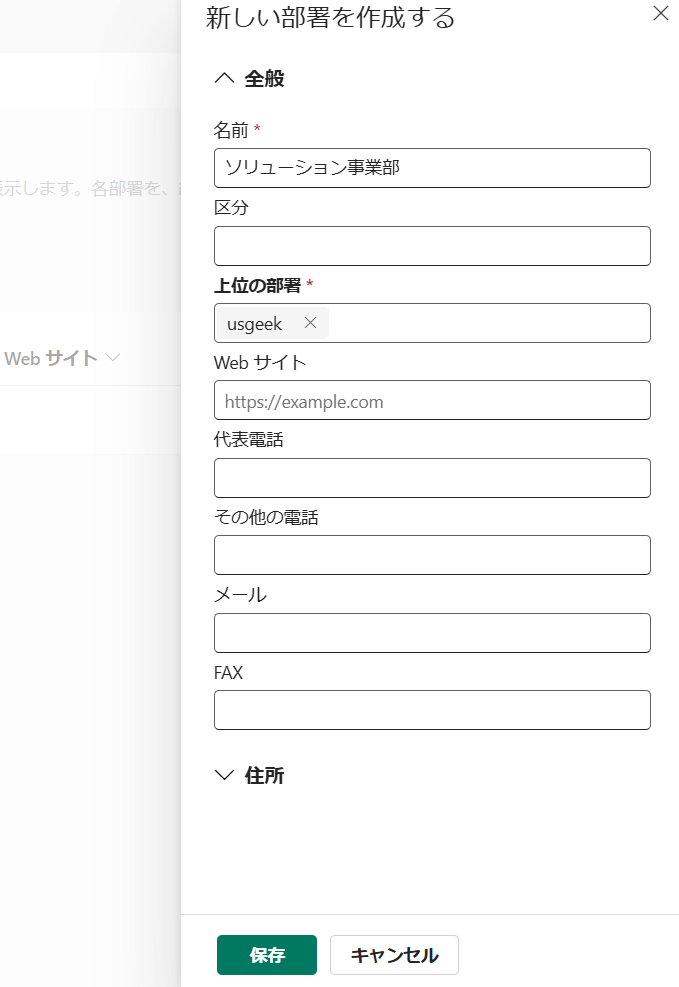

部署は以下のように Power Platform 管理センターより作成できます。

上位階層の部署の指定と名前をつければ完成です。

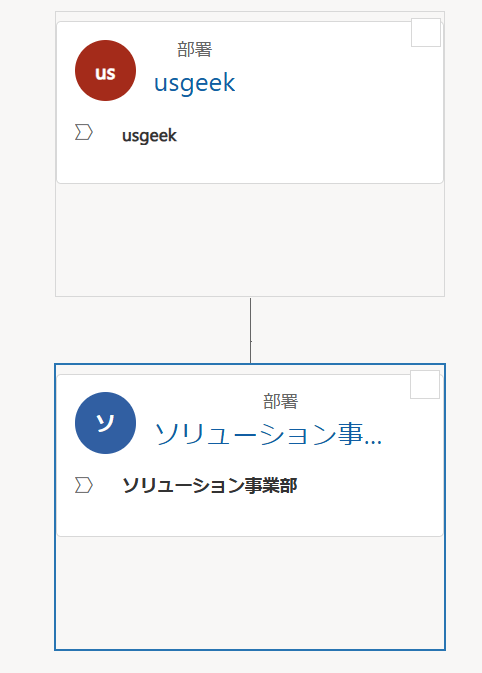

このような階層の組織が作成できました。

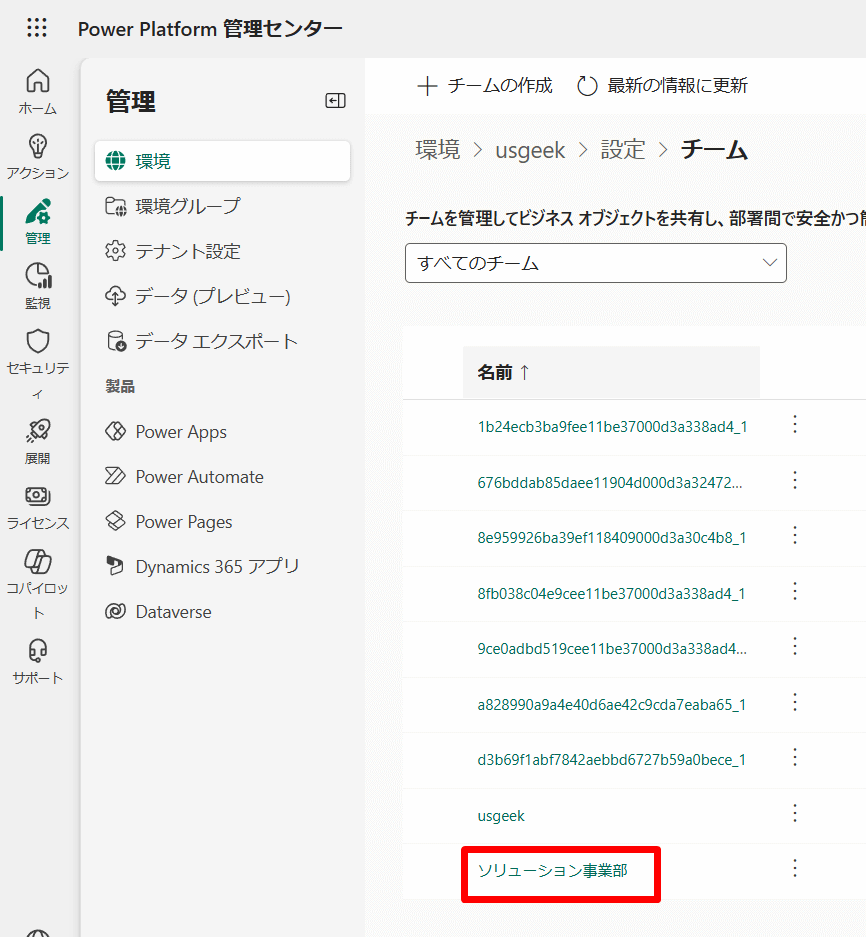

チームを見てみます。自動的にチームが作成されています。

このように部署に対して1対の関係でチームが自動作成されます。

部署階層

部署には階層があり、それにユーザーが所属しているイメージです。

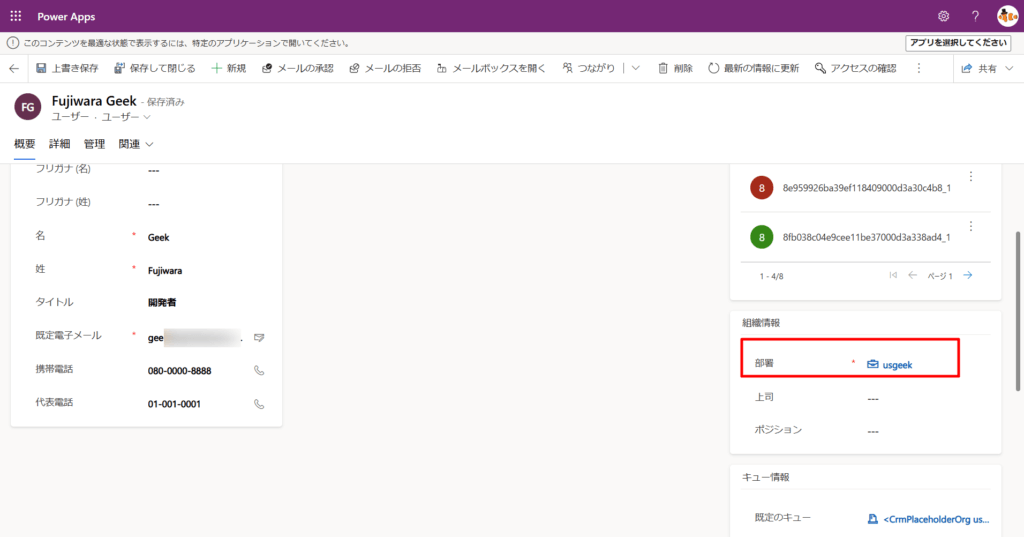

ユーザーを部署に所属させるには、ユーザーのテーブルから行うことができます。例えば、モデル駆動型アプリから行うことができます。

ユーザーの部署の変更は、Excel Onlineからも一括で行うことができます。

セキュリティロール

セキュリティロールを部署に割り当てておくことで、その部署にユーザーを設定すれば自動的にそのキュリティロールがユーザーに割当たります。

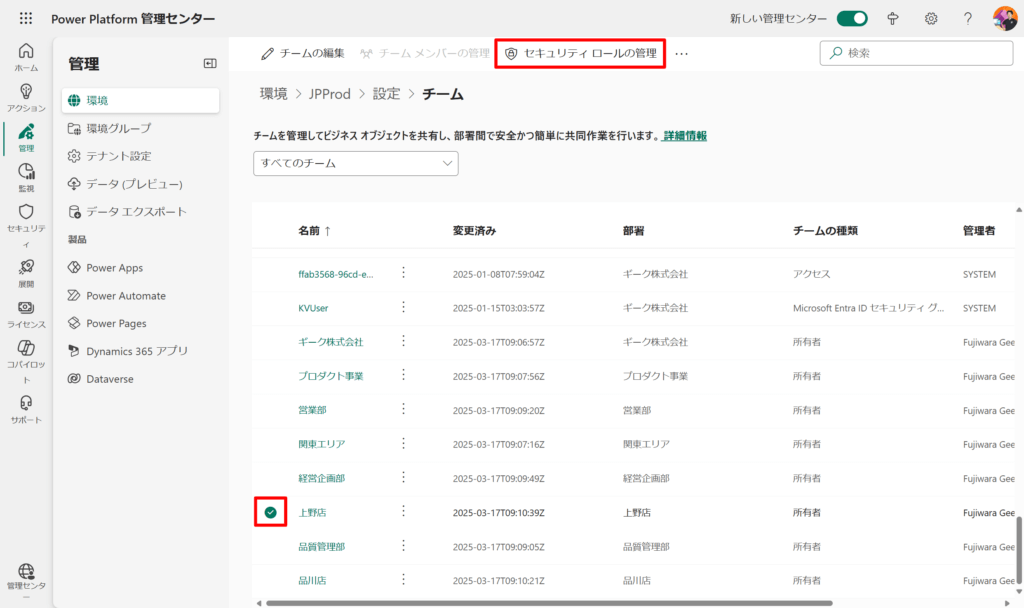

割当方法は以下のとおりです。Power Platform 管理センターからチームを選択します。チームには部署をセキュリティロールに関連付けます。

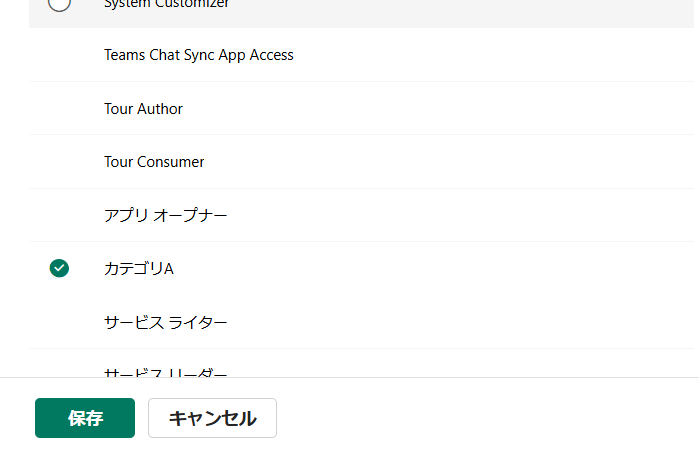

設定したいセキュリティロールを指定します。

このようにしてセキュリティロールを部署 (チーム) に設定することができます。

ここまでで部署、チーム、セキュリティロールを作成することができました。

アプリ

キャンバスアプリやモデル駆動型アプリを利用するユーザーにアクセス権を与えます。

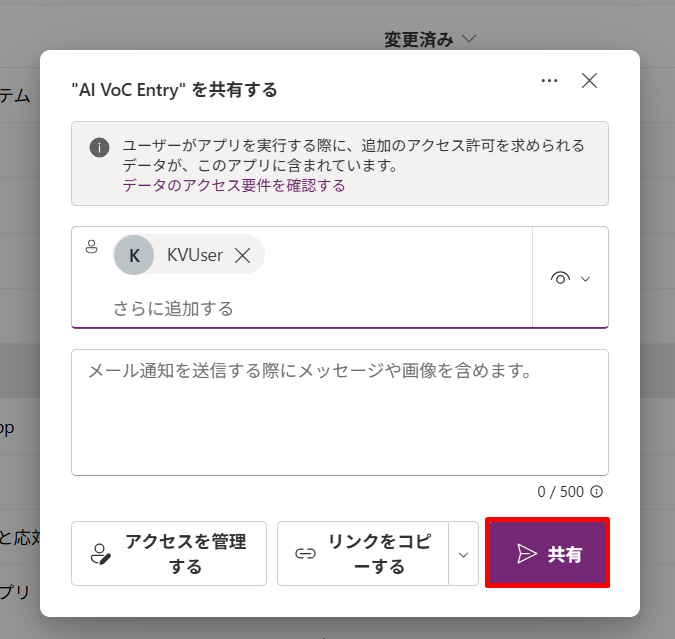

キャンバスアプリ

キャンバスアプリではユーザーまたはセキュリティロールに対して共有することができます。組織で利用しているセキュリティグループがあればそれを利用しましょう。

セキュリティロールによってデータレベルのセキュリティを担保しているので、同じアプリでも見ることができるデータの範囲は権限によって異なります。

モデル駆動型アプリ

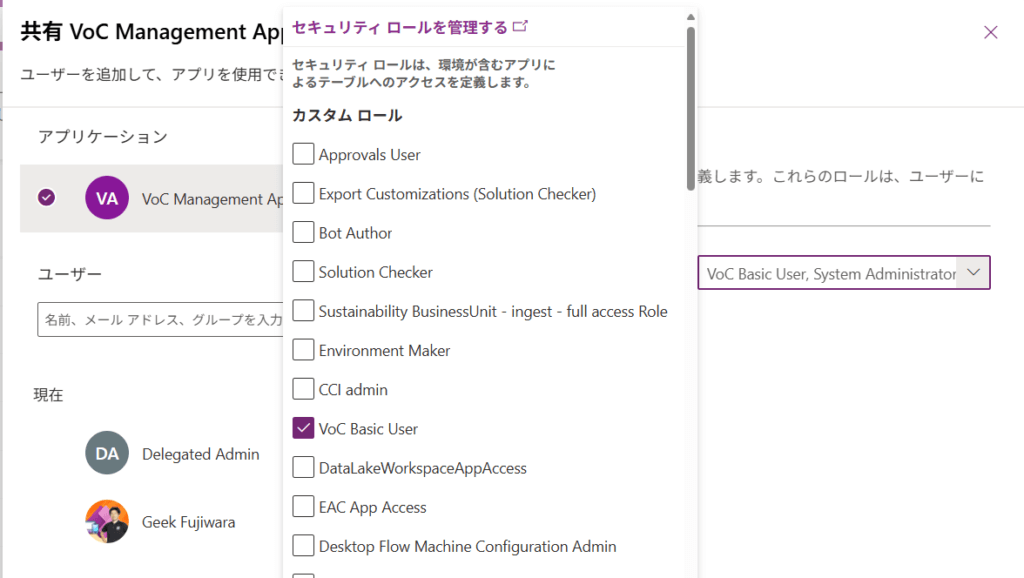

モデル駆動型アプリでは、まずアプリにカスタマイズしたセキュリティロールを割り当てます。

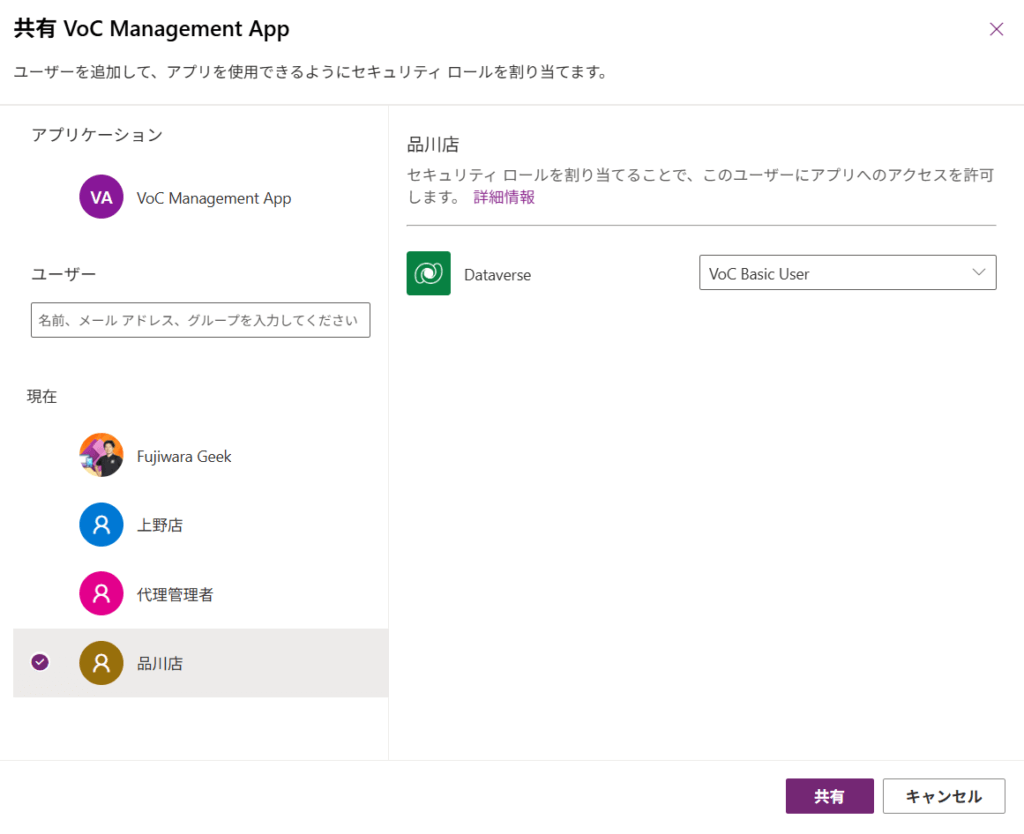

さらに部署にセキュリティロールを割り当てていれば、部署も一覧に表示されます。部署を選択して、リソースを共有します。

これにより、部署に対してリソースを共有することができました。

以上、ご参考になれば幸いです。